No nos cansamos de repetirlo. Los ciberdelincuentes han conseguido avanzar a la par que la mejora de la tecnología y sus ataques son cada vez más profesionales.

Por eso todos los usuarios deberían seguir un ritual de buenas prácticas, como desconfiar de comunicaciones provenientes de desconocidos o de aquellas ofertas demasiado buenas para ser ciertas, por ejemplo, además de reforzar la seguridad de sus contraseñas y utilizar siempre software antimalware en sus equipos, tanto de sobremesa como portátiles y móviles.

Y es que, si no, la lucha contra el crimen online se vuelve todavía más complicada.

Según los números que maneja la firma española de envío de archivos Tranxfer, tan sólo una de cada tres empresas es capaz de detectar un ataque informático dirigido contra su infraestructura.

Es más, si tenemos en cuenta que la infección a través del email es una de las técnicas predilectas de los cacos 2.0 y que cada año las bandejas de los usuarios se llenan con unos 3.500 correos de esos que llevan archivos adjuntos, el peligro es palpable.

Tranxfer también estima que las compañías acaban recibiendo 100.000 “páginas contaminadas”, lo que “puede convertirse en una actividad de alto riesgo si tratamos con información confidencial protegida”.

¿No conoces las triquiñuelas de los ciberladrones? Pues aquí tienes las “12 formas en las que los ciberdelincuentes pueden suplantar tu identidad”:

1.- Los mensajes de correo electrónico

Uno de los cebos más utilizados por los ciberdelincuentes para engañar a sus víctimas es la elaboración de concienzudos emails en los que suplantan a un remitente de confianza, utilizando su imagen e invitando a actuar con urgencia. A veces también proviene de completos desconocidos, lo que levanta más sospechas.

2.- Más allá de la estafa nigeriana

Los temas de estos emails son muy diversos y abarcan desde la confirmación de credenciales bancarias, de la contraseña de una cuenta para evitar su baja o de un supuesto encargo en alguna tienda hasta la petición de ayuda para amigos que se encuentran en peligro y causas solidarias, pasando por el reclamo de herencias, tratos millonarios o contenidos temáticos y de actualidad.

3.- La mensajería instantánea

No hace falta ser un usuario activo de correo electrónico para caer en las garras del phishing. Y es que a medida que se va popularizando el uso de programas de mensajería instantánea y chat para comunicarse con las personas más allegadas, éstos también se están convirtiendo en objeto de deseo para los ciberdelincuentes.

4.- El smishing

Aunque el volumen de negocio de los SMS ha bajado en fechas recientes, precisamente por la popularización de la mensajería instantánea, esto no quiere decir que sea un canal 100% fuera de peligro. De hecho, el phishing a través de mensajes de texto corto tiene su propio y contundente nombre: smishing.

5.- Las páginas web fraudulentas

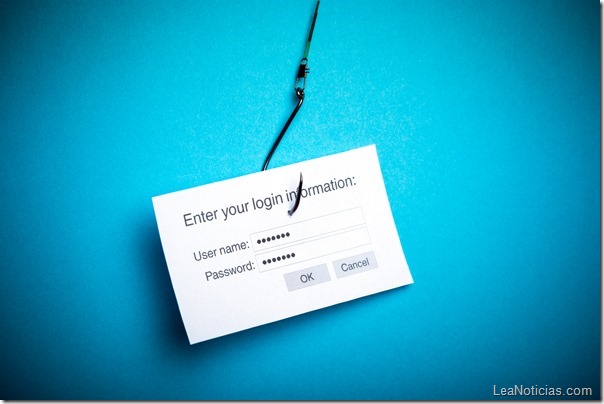

Aunque a primera vista puedan parecer «normales» e «inofensivos», existen páginas y formularios que han sido creados adrede para obtener la información privada de los usuarios. Al igual que los mensajes fraudulentos, imitan la apariencia externa de las webs oficiales y cuentan con técnicas especiales como el tabnabbing, aunque en ocasiones se dejan pistas por el camino, como el hecho de funcionar en un único idioma o contar con una traducción deficiente.

6.- El tabnabbing

El tabnabbing se relaciona directamente con la presentación de webs ilegítimas y, aparte, la capacidad de detectar pestañas desatendidas. Mientras la víctima está ocupada en otro contenido, un script carga la página falsa haciéndola coincidir con alguna de las que se ha visitado anteriormente, forzando una nueva conexión e intentando cazar de paso algún dato de valor.

7.- Los enlaces peligrosos

Ya sea la URL de una página clónica a la que se ha llegado de carambola o la dirección que se adjunta en un correo de phishing, ambas suelen esconder detalles que alertan de su falsedad. Por ejemplo, el cambio del dominio de nivel superior “.com” por otro diferente, un deletreo incorrecto de las palabras o la inclusión de caracteres que no deberían estar ahí.

8.- Los adjuntos maliciosos

No todos los riesgos llegan vía enlace. También hay que ser precavidos a la hora de descargar archivos adjuntos porque éstos son la puerta de entrada perfecta para instalar malware en forma de virus, gusano, troyano u otro tipo de software malicioso como los keyloggers, siempre preparados para registrar las pulsaciones del teclado (y, por tanto, todo lo que hacemos con el ordenador).

9.- Las comunicaciones en redes sociales

Siguiendo las tendencias y aplicando una pizca de psicología (o de ingeniería social), el phishing se ha trasladado también a redes sociales como Facebook y Twitter. Allí se dedica a difundir gangas y concursos irreales, aprovecharse de sucesos de actualidad, trampear aplicaciones, difundir links peligrosos o aprovecharse de los amplios círculos de amistad de sus miembros para causar efecto dominó.

10.- Pop-ups, anuncios de trabajo y ofertas increíbles

Cuando una propuesta parece demasiado buena para ser verdad, posiblemente resulte ser falsa… ¿por qué alguien te va a regalar algo sin pedir nada a cambio? Si de repente, cuando estás navegando tranquilamente por Internet, te encuentras con una ventana emergente que asegura que eres el visitante 1 millón y has ganado un premio, no caigas en la trampa de solicitarlo.

11.- El vishing y fraude telefónico

Ni imágenes en anuncios, ni texto escrito. El vishing es phishing que funciona directamente con la voz. Esto quiere decir que el teléfono y los servicios de VoIP también están siendo explotados como señuelo para despistar al usuario con llamadas de servicios de atención al cliente que intentan proteger su seguridad cuando en realidad están haciendo todo lo contrario.

12.- Hackeo de cuentas

Quizás tus cinco sentidos te mantengan alejado del phishing, pero un password será en muchas ocasiones todo lo que los delincuentes online necesitarán para hackear tu cuenta, suplantar tu personalidad y hacértelo pasar mal. Así que elige tus contraseñas de manera inteligente, combinando una serie larga y fuerte de letras y números que nadie pueda adivinar sin necesidad de preguntar primero.

[Fuente: siliconweek.es]